客户管理加密密钥 (CMEK)

ClickHouse Cloud 使客户能够通过利用他们自己的密钥管理服务 (KMS) 密钥来保护他们的服务。我们利用 ClickHouse 内置的 数据加密虚拟文件系统功能 来加密和保护您的数据。ClickHouse Cloud 服务使用的数据加密密钥随后使用客户提供的 KMS 密钥进行加密和保护,此过程称为 信封加密。为了使此功能正常工作,该服务只需要访问您的 KMS 密钥,以便在运行时解密和加密数据加密密钥。

此功能是 ClickHouse Cloud Production 服务专有的,要启用此功能,请联系 支持。客户管理的加密密钥必须在服务创建时指定,现有服务无法使用此选项,请查看 备份和恢复 以获取替代选项。

当前支持的 KMS 提供商

- AWS 密钥管理服务,适用于托管在 AWS 上的服务

即将推出

- Azure Key Vault,适用于托管在 Azure 上的服务

- GCP Cloud Key Management,适用于托管在 GCP 上的服务

- HashiCorp Vault,适用于托管在 AWS、Azure、GCP 上的服务

删除用于加密 ClickHouse Cloud 服务的 KMS 密钥将导致您的 ClickHouse 服务停止,并且其数据将无法恢复,包括现有备份。

步骤 1. 创建 KMS 密钥

使用 AWS KMS

您可以通过 AWS 控制台、CloudFormation 堆栈或使用 Terraform 提供商来创建 AWS KMS 密钥。我们将在下面详细介绍每个步骤。

选项 1. 通过 AWS 控制台手动创建 KMS 密钥

注意:如果您已经有要使用的 KMS 密钥,您可以跳到下一步。

-

登录您的 AWS 账户并导航到密钥管理服务。

-

在左侧选择 客户管理的密钥。

-

点击右上角的 创建密钥。

-

选择 密钥类型 “对称” 和 密钥用途 “加密和解密”,然后点击下一步。

-

输入您的密钥的别名(显示名称),然后点击下一步。

-

选择您的密钥管理员,然后点击下一步。

-

(可选)选择您的密钥用户,然后点击下一步。

-

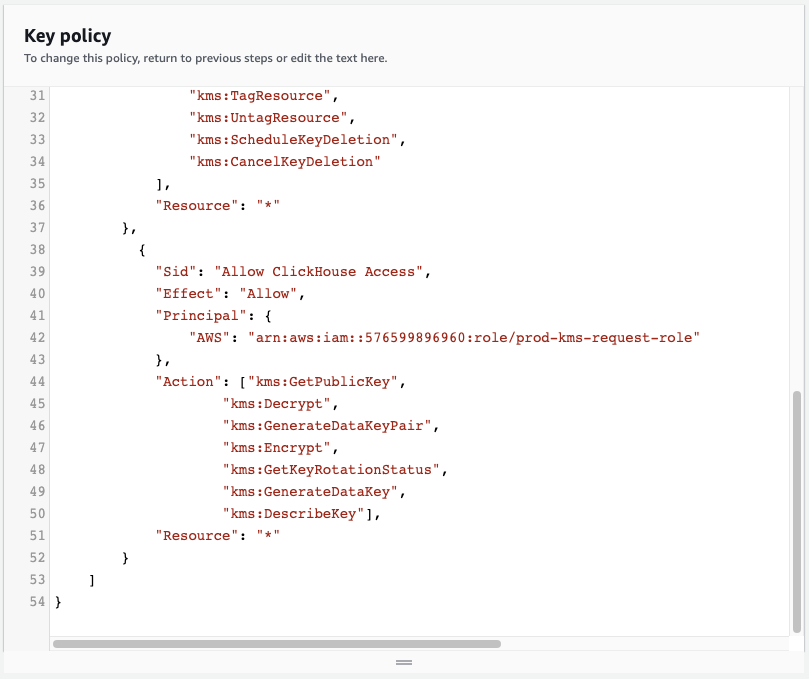

在 密钥策略 的底部添加以下代码片段

{

"Sid": "Allow ClickHouse Access",

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::576599896960:role/prod-kms-request-role"

},

"Action": ["kms:GetPublicKey",

"kms:Decrypt",

"kms:GenerateDataKeyPair",

"kms:Encrypt",

"kms:GetKeyRotationStatus",

"kms:GenerateDataKey",

"kms:DescribeKey"],

"Resource": "*"

}

-

点击完成。

-

点击您刚刚创建的密钥的别名。

-

使用复制按钮复制 ARN。

选项 2. 使用 CloudFormation 堆栈配置或创建 KMS 密钥

ClickHouse 提供了一个简单的 CloudFormation 堆栈来部署您的密钥的 AWS 策略。此方法支持现有 KMS 密钥和为 ClickHouse Cloud 集成创建新的 KMS 密钥。

使用现有 KMS 密钥

- 登录您的 AWS 账户。

- 访问 此链接 以准备 CloudFormation 模板。

- 输入您要使用的 KMS 密钥的 ARN(多个 ARN 用逗号分隔,中间没有空格)。

- 接受“我确认 AWS CloudFormation 可能会创建具有自定义名称的 IAM 资源。”,然后点击 创建堆栈。

- 记下堆栈输出中的

RoleArn和KeyArn,因为您将在下一步中需要它们。

创建新的 KMS 密钥

- 登录您的 AWS 账户。

- 访问 此链接 以准备 CloudFormation 模板。

- 接受“我确认 AWS CloudFormation 可能会创建具有自定义名称的 IAM 资源。”,然后点击 创建堆栈。

- 记下堆栈输出中的

KeyArn,因为您将在下一步中需要它。

选项 3. 通过 Terraform 创建 KMS 密钥

对于想要通过 Terraform 部署密钥的用户,请查看 此处 的 AWS 提供商文档。

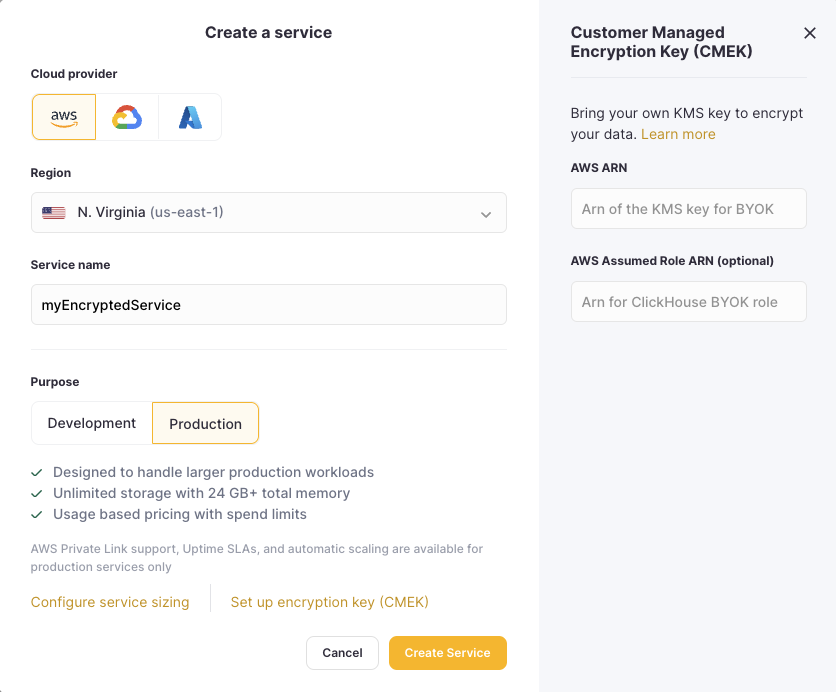

步骤 2. 启动具有客户管理加密密钥的 ClickHouse 服务

-

登录您的 ClickHouse Cloud 账户。

-

如果您尚未进入服务屏幕,请转到该屏幕。

-

点击 新建服务。

-

选择您的云提供商、区域并命名您的服务。

-

点击 设置加密密钥 (CMEK) - 示例显示了使用 AWS KMS 提供商。

-

将您的 AWS ARN 粘贴到窗口右侧的字段中。

-

系统将检查以确保加密密钥可访问。

-

当您在 AWS ARN 框上方看到 Valid 消息后,点击 创建服务。

-

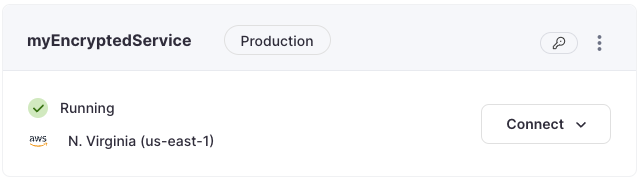

服务屏幕上服务磁贴的右上角将显示一个密钥图标,以告知您它已加密。

备份和恢复

备份使用与其关联的服务相同的密钥进行加密。恢复加密备份将创建一个加密实例,该实例使用与原始实例相同的 KMS 密钥,如果需要,可以轮换 KMS 密钥,请查看 密钥轮换 以了解详细信息。

可以通过恢复未加密的备份并为新服务指定所需的 KMS 密钥来创建加密实例,请联系 支持 以获得帮助。

KMS 密钥轮询器

当使用信封加密时,我们需要定期确认提供的 KMS 密钥仍然有效。我们每 10 分钟检查一次 KMS 密钥的访问权限,当访问权限不再有效时,我们会停止 ClickHouse 服务。要恢复服务,请按照本指南中的步骤重新建立访问权限,然后启动您的服务。

由于此功能的性质,在 KMS 密钥被删除后,无法恢复 ClickHouse Cloud 服务。为了防止这种情况发生,大多数提供商不会立即删除密钥,而是安排删除,请查看您的提供商文档或联系 支持 以获得有关此过程的帮助。

密钥轮换

在同一 KMS 提供商内支持密钥轮换。此操作将使用新的 KMS 密钥重新加密数据加密密钥,此请求会立即处理,而不会对您的 ClickHouse 服务造成任何停机时间。要执行此操作,请确保可以访问配置的 KMS 密钥和新的 KMS 密钥,并联系 支持 提供 KMS 密钥信息。

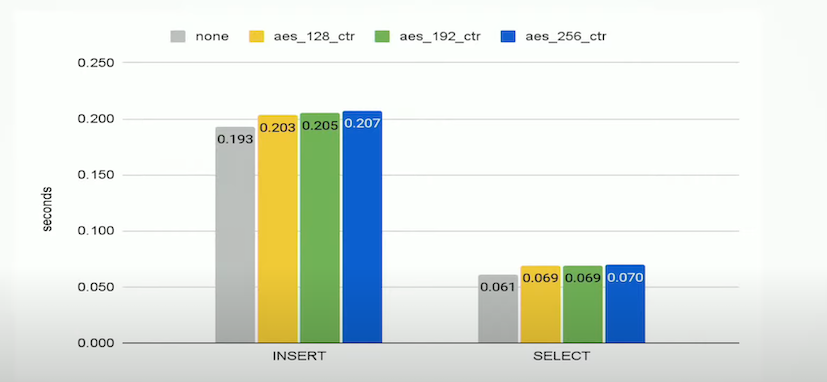

性能

如本页所述,我们利用 ClickHouse 内置的 数据加密虚拟文件系统功能 来加密和保护您的数据。

此功能使用的算法是 AES_256_CTR,预计会有 5-15% 的性能损失,具体取决于工作负载